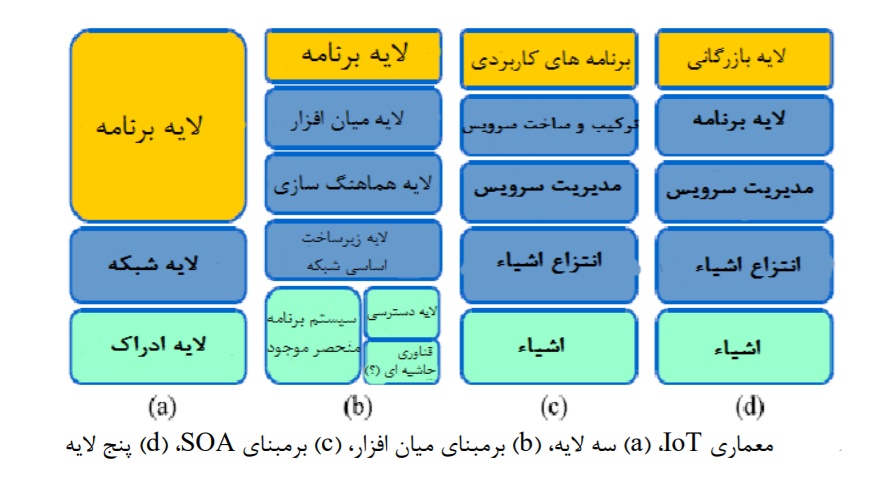

در میان انبوه مدل های مطرح شده، مدل بنیادی یک معماری 3 لایه است که از برنامه کاربردی، شبکه، ولایه های ادراکی تشکیل شده است. هرچند در مقالات جدید، برخی مدل های دیگر مطرح شده اند که جذابیت بیشتری به معماریِ IoT می بخشند. شکل زیربرخی از معماری های معمول که ازجملۀ آنها یک مدل 5 لایه است را نشان می دهد .شرحی مختصر دربارۀ این پنج لایه ارائه می کنیم. نخستین لایه ، اشیا (دستگاهها) یا لایه ادراک، بیانگر سنسورهای فیزیکی IoT است که درصدد جمع آوری و پردازش اطلاعات هستند. این لایه، شامل سنسورها و فعال سازهایی برای انجام فعالیت های مختلفی همچون تعیین دما، وزن، حرکت، لرزش، شتاب، رطوبت، و غیره است. انتزاع اشیاء ، داده های تولید شده توسط لایه اشیا را توسط کانال های امن، به لایه مدیریت سرویس انتقال می دهد لایه مدیریت سرویس یا میان افزارسرویس را براساس آدرس و نام آن با درخواست کننده آن جفت می کند .لایه برنامه، سرویس های درخواست شده توسط کاربران را تامین می کندلایه بازرگانی (مدیریت) کل فعالیت ها و سرویس های سیستم IoT را مدیریت می کند. وظیفۀ این لایه ساخت یک مدل تجاری، نمودارها، فلوچارت ها و غیره، براساس داده های دریافت شده از لایه برنامه است .

محدودیت های دستگاه های IoT

چرا ایمن کردن این دستگاه ها دشوار است و چرا نمیتوان همان ویژگی های امنیتی که در اینترنت سنتی اعمال شده را بر این دستگاه ها اعمال کرد؟ دو محدودیت اصلی ظرفیت باطری ها و قدرت محاسبه است.

توسعه عمر باطری از آنجا که برخی از دستگاه های IoT در محیط هایی قرار می گیرند که امکان شارژ کردن آنها در دسترس نیست، آنها فقط انرژی محدودی برای اجرای قابلیت های طراحی شده دارند و دستورالعمل های امنیتی سنگین می توانند منابع دستگاه را تخلیه کنند. برای کاهش این مسئله می توان سه روش ممکن را استفاده کرد. اول استفاده از حداقل الزامات امنیتی در دستگاه است که مخصوصا هنگام برخورد با اطلاعات حساس توصیه نمی شود. روش دوم این است که ظرفیت باتری را افزایش دهیم. اگرچه، بیشتر دستگاه های IoT طوری طراحی شده اند که سبک وزن و کوچک باشند و هیچ جای اضافی برای باتری بزرگتر ندارند. رویکرد نهایی این است که انرژی را از منابع طبیعی (مانند نور، گرما، ارتعاش، باد) بگیرد، اما این نوع رویکرد نیاز به ارتقاء به سخت افزار دارد و هزینه های مالی را به میزان قابل توجهی افزایش می دهد.

محاسبات سبک وزن

رمزنگاری معمولی بر روی سیستم های IoT کار نمی کند، زیرا دستگاه ها، فضای حافظه محدودی دارند که نمی توانند الزامات محاسبات و ذخیره سازی الگوریتم های پیشرفته رمزنگاری را مدیریت کنند. نویسندگان برای حمایت از ساز وکارهای امنیتی برای دستگاه های محدود پیشنهاد استفاده مجدد از توابع موجود را داده اند. به عنوان مثال استفاده از احراز هویت لایه فیزیکی توسط قرار دادن پردازش سیگنال در طرف گیرنده برای بررسی اینکه آیا انتقال از فرستنده مورد انتظار در محل مورد انتظار آمده است یا خیر. راه دیگر آن است که میتوان از مختصات آنالوگ خاص یک فرستنده استفاده کرد تا به صورت موثر اطلاعات انالوگ را رمز کرد. این تفاوت های ظریف آنالوگ را نمیتوان در مرحله تولید پیشبینی یا کنترل کرد و میتوانند به عنوان یک کلید بی همتا استفاده شوند. این روش احراز هویت مقدار خیلی کم و یا هیچ سربار انرژی نخواد داشت زیرا از مزیت های سیگنال های رادیویی استفاده میکند. شفق و همکاران یک الگوریتم پردازش پرس و جو برای پردازش IoT را پیشنهاد کرد. این روش اجازه می دهد تا به طور ایمن اطلاعاتIoT رمزگذاری شده بر روی ابر ذخیره شود و از پردازش پرس و جو کارآمد پایگاه داده بر روی داده های رمزگذاری شده پشتیبانی کند.

کوتامستی و همکاران یک رویکرد برای کاهش تاخیر برای IoT در هنگام انجام پردازش پرس و جو بر روی داده های رمز شده با استفاده از تکنیک مخفی شدن تأخیر پیشنهاد کردند که شامل تقسیم نتایج پرس و جو از اندازه های بزرگ به مجموعه داده های کوچک میشود. یک طرح رمزنگاری سبک برای خانه های هوشمند بر اساس رمزنگاری مبتنی بر هویت در است که در آن کلیدهای عمومی صرفا رشته های هویتی بدون نیاز به یک گواهی دیجیتال بودند. این روش به عنوان طرح IBE فونگ، ماتسوکا و اوگاتا PMO ))شناخته شده است. این روش ترکیبی از IBE و طرح رمزنگاری Hellman-Difefe است.

دسته بندی حملات IoT

طبقه بندی جدیدی از حملات دستگاه های IoT در چهار نوع فیزیکی، شبکه، نرم افزار و حملات رمزگذاری ارائه شده است که هر کدام یک لایه از ساختار IoT(فیزیکی، شبکه و برنامه) را پوشش می دهد . حمله فیزیکی زمانی انجام می شود که مهاجم در فاصله ای نزدیک از دستگاه قرار گیرد. حملات شبکه شامل دستکاری سیستم شبکه IoT برای ایجاد آسیب است. حملات نرم افزاری زمانی اتفاق می افتد که برنامه های IoT برخی از آسیب پذیری های امنیتی را دارند که به مهاجم اجازه می دهد این فرصت را به دست آورد و به سیستم آسیب برساند. حملات رمزگذاری شامل شکستن سیستم رمزگذاری می شود. این نوع حملات می تواند توسط کانال جانبی، رمزنگاری و حملات middle-the-in-man انجام شود. آنها همچنین یک رویکرد امنیتی چند لایه برای رسیدگی به لایه های ساختاری IoT و آسیب پذیری های سیستم رمزگذاری و مسائل امنیتی ارائه دادند. بر اساس این مطالعه، برای مقابله با مشکلات امنیتی در لایه فیزیکی، دستگاه باید از بوت امن توسط الگوریتم های رمزنگاری HASH و امضای دیجیتالی استفاده کند، تا تأیید هویت و یکپارچگی نرم افزار را بررسی کند. همچنین، یک دستگاه جدید باید قبل از انتقال یا دریافت اطلاعات، خود را در شبکه تأیید کند. علاوه بر این، یک دستگاه باید دارای یک سیستم تشخیص خطا باشد، و تمام اطلاعات آن باید برای حفظ یکپارچگی داده ها و اطمینان کامل رمزگذاری شوند. درلایه شبکه، مکانیزم های تأیید اعتبار و رمزگذاری نقطه به نقطه می تواند برای اطمینان از حفظ حریم خصوصی داده ها و امنیت ریشه استفاده شود. لایه کاربرد همچنین می تواند با استفاده از احراز هویت، رمزگذاری و تایید اعتبار یکپارچگی، امنیت را فراهم کند، که تنها به کاربران مجاز اجازه می دهد تا به علاوه از استفاده از نرم افزار ضد ویروس از طریق لیست های کنترل و فایروال ها به داده ها دسترسی داشته باشند. طبقه بندی جدید برای حملات IoT را بر اساس اینکه چگونه مهاجم ویژگی های متفاوت را به دستگاه های قانونی IoT معرفی می کندوجود دارد که این دسته بندی ها عبارتند از: نادیده گرفتن، کاهش، سوء استفاده، و گسترش عملکرد سیستم. این مطالعه بر روی حملات extension functionality به چراغ های هوشمند متمرکز بود.

احراز هویت در IOT

طرح احراز هویت IOT

یک طرح شناسایی مبتنی بر شناسه ناهمگن جدیدIoT را با استفاده از مفهوم شبکه تعریف شده نرم افزار (SDN )در دستگاه های IoT در پیشنهاد شده است SDN را می توان با استفاده از گره های توزیع شده مهار کرد. هر مجموعه ای از دستگاه ها با یک gateway ارتباط برقرار می کند که می تواند برای همه اشیا احراز هویت را پشتیبانی کند. این gateway ها نیز به یک کنترل کننده مرکزی متصل می شوند که به داده های مرکزی دسترسی دارد. فرآیند تأیید هویت باید از طریق gateway و سپس کنترل کننده به منظور دسترسی به اشیا انجام شود. پیام بین سه سطح: اشیاء ، gateway و کنترل کننده، در سه مرحله اتفاق می افتد. هو و همکاران آسیب پذیری های امنیتی قفل های هوشمند را با مشاهده پنج نوع قفل مورد بررسی قرار داد: August ،Danalock ،Kevo ، Lockitron ،Okidokeys روشی جدید برای فرآیند احراز هویت با استفاده از اثر انگشت منحصر به فرد ارائه شده است. بر طبق این مطالعه، هر دستگاه دارای یک اثر انگشت منحصر به فرد است که شامل چندین ویژگی مانند موقعیت، حالت فیزیکی شی یا حالت فرستنده است. گروهی از دستگاه های IoT ممکن است دارای انواع مختلفی از ویژگیهای اثر انگشت باشند. به همین علت، تکنیک های فن آوری اثر انگشت معمولی برای احراز هویت شی IoT نمی تواند مورد استفاده قرار گیرد. الگوریتمی برای دفاع در برابر حملات DDoS با در نظر گرفتن یک شبکه متشکل از چهار گروه از گره ها: گره کار، گره نظارت، گره کاربر مشروع و گره مهاجم پیشنهاد شده است. الگوریتم پیشنهاد شده شامل آدرس دهی مسائل امنیتی DDoS هر گره در شبکه می باشد. نتایج شبیه سازی مطالعه نشان داد که الگوریتم برای شناسایی و جلوگیری از DDoS موثر است .

معماری احراز هویت IoT

یک معماری برای برقراری ارتباط امن بین دستگاه های IoT محدود با استفاده از (Security Layer Transport Datagram (DTLS بر اساس گواهینامه های احراز هویت متقابل پیشنهاد شده است. با معرفی یک دستگاه جدید به نام( IoT Provider Security(IoTSSP ،که مسئول مدیریت و تجزیه و تحلیل گواهی های دستگاه همراه با احراز هویت و ایجاد جلسه بین دستگاه ها است. زیرساخت ممکن است توسط یک یا چند IoTSSP تشکیل شود. هر یک مسئولیت مجموعه ای از دستگاه های محدود را دارند. نمایندگی اختیاری handshaking و انتقال جلسه ، دو مکانیسم اصلی جدید هستند که در این مطالعه معرفی شده است. اولین مکانیزم شامل اعطای فرایند handshaking به IoTSSP است، پس از دریافت یک درخواست مشتری برای احراز هویت برای برقراری ارتباط با یک دستگاه محدود می شود. مخفی کردن شبکه واقعی با چارچوب تزریق بسته مصنوعی راه دیگری است که پیشنهاد شده است، بنابراین تجزیه و تحلیل ترافیک برای هکرها مشکل است. این چارچوب شامل یک موتور بسته بندی مصنوعی Engine Packet Synthetic( SPE ) است که هر زمان که الزم باشد، بسته های اضافی را تولید می کند و به شبکه تزریق می کند. این بسته های نادرست، رفتار عملیات واقعی را شبیه سازی می کنند مانند باز کردن درب، که پس از چند ثانیه قفل کردن درب در ادامه آن است

به طور کلی امنیت دستگاه های IoT به تکنولوژی ، پروتکل ها و مکانیزم های امنیتی که توسط هر تولید کننده برای دستگاه در نظر میگیرد بستگی دارد. بر اساس موارد مشخص ، تمام دستگاه های IoT نسبت به حملات خاصی آسیب پذیر هستند. این موضوع اهمیت بسیار زیاد و ضروری ایجاد و توسعه استاندارد های امنیتی کلی را بیش از پیش نشان میدهد. تولید کنندگان صنعت IoT باید با سازمان های نظارتی ارتباط نزدیک داشته باشند تا بتوانند با تهدید های جدید مقابله کنند و همچنین بتوانند برای سیستم ها و دستگاه های IoT استاندارد امنیتی بسیار قوی توسعه دهند .

دیدگاه خود را بنویسید