اینترنت اشیا یا IOT چیست؟

این تکنولوژی توسط کوین اشتون با هدف اتصال دستگاه های مختلف به همدیگر از طریق اینترنت برای تعامل آنها با همدیگر و حتی انسان ،در سال 1999 مطرح شد که علاوه بر تحولی که در دنیای IT ایجاد کرده است به عنوان انقلاب صنعتی بعدی هم از آن یاد میشود .

اینترنت اشیا حاصل پیوند خوردن تکنولوژی وایرلس و سیستم های میکرو الکترومکانیکی یا MEMS و میکروسرویس ها و اینترنت میباشد .

از دستاورد های این تکنولوژی از بین رفتن شکاف میان فناوری عملیاتی (OT) و فناوری اطلاعات (IT) و امکان تحلیل داده های بدون ساختار را که توسط ماشین تولید شده اند، برای دستیابی به بینش (Insight) مطلوب جهت بهبود و پیشرفت وضع موجود، فراهم آورده است.

این تکنولوژی شما را قادر به مانیتورینگ و مدیریت از راه دور تمام اشیا و لوازم مورد نیاز خود مثل یخچال های هوشمند و انرژی هوشمند و حمل و نقل هوشمند و صنعت هوشمند و درنهایت کمک به هوشمندسازی تمام ابعاد زندگی توسط زیرساختهای اینترنتی میکند .

IOT سیستمی منسجم از تجهیزات کامپیوتری و مکانیکی و دیجیتالی و الکترونیکی و انسان ها و حیوانات و اشیا است که توسط شناسه های منحصر به فرد یا UID شناخته میشوند و قابلیت این را دارند که بدون نیاز به ارتباط انسان با انسان یا انسان با کامپیوترو هرگونه تعاملات انسانی به صورت ساخت یافته این دادهها را روی شبکه انتقال دهند و از طریق تعامل ماشین با ماشین در این راستا تکامل یافته است .

مخابره اطلاعات ماشین با ماشین به ارتباط ماشین ها در بستر اینترنت بدون دخالت انسان یا با دخالت اندک انسان گفته میشود و منظور از ماشین هریک از اشیا است قابلیت اتصال با واسطه یا بدون واسطه به اینترنت را داشته و بتواند با محیط خود تعامل برقرار کند . خودکار سازی یا مخابره ی ماشین با ماشین بنیان و اساس اینترنت اشیا است و در مفهوم به معنای اتصال یک دستگاه به فضای ابر و مدیریت و جمع آوری داده اشاره میکند که با ارتقای این خودکار سازی یک شبکه حسگر تشکیل شده از میلیاردها دستگاه هوشمند ایجاد میگردد که کار آن اتصال افراد و سیستم ها برای گردآوری و اشتراک گذاری data است .

SCADA

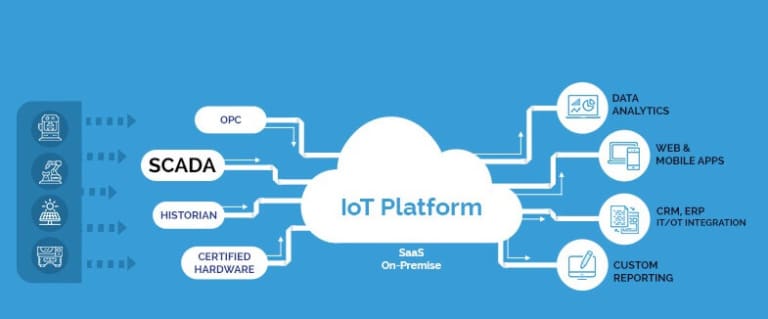

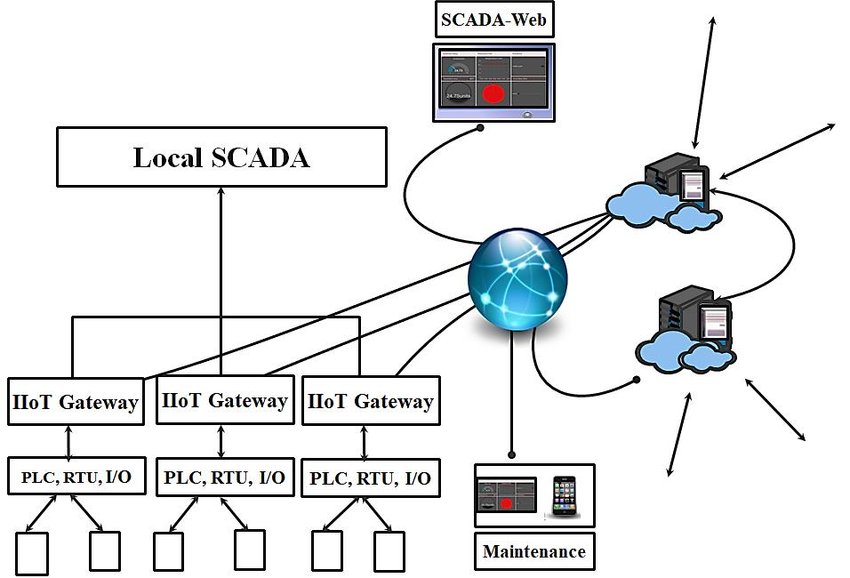

اسکادا یک سامانه ی سرپرستی و گردآوری داده است و شامل نرم افزارهایی هستند که با استراتژِی گردآوری داده ها درزمان مقتضی از راه دور به منظور کنترل شرایط و تجهیزات طراحی شده اند .

سیستم های اسکادا شامل دو بخش سخت افزاری و نرم افزاری هستند که وظیفه ی بخش سخت افزاری آن ها جمع آوری و گردآوری اطلاعات با هدف انتقال به بخش نرم افزاری یا همان کامپیوتری که نرم افزار اسکادا روی آن نصب شده است که دادههای دریافت شده توسط بخش نرم افزاری در زمان معینی پردازش شوند .

سوالی که در این جا مطرح میشود ارتباط اسکادا و IOT است ؛ در پی تکامل های اسکادا و رسیدن به آخرین نسخهی خود به مرور تبدیل به اولین نسل سیستم های IOT شدند .

مولفه های سخت افزاری اینترنت اشیا :

- حسگرها:که وظیفه ی آنها جمع آوری اطلاعات است

- شناسه ها:به منظور آنکه منابع داده قابل شناسی باشند

- نرم افزار: به منظور تحلیل داده ها و پردازش آنها

- اتصال به اینترنت : به منظور ایجاد ارتباط و تبادل اطلاعات

به عبارتی اینترنت اشیا یک مجموعه ایی از اشیاست که قابلیت شناسایی عناصر را به واسطه ی پردازش نرم افزاری و حسگرها و اتصال آنها از طریق زیر ساختهای مخابراتی برای انتقال دیتا و داده ها با تولیدکننده یا اپراتور یا سایر دستگاهها را دارد .

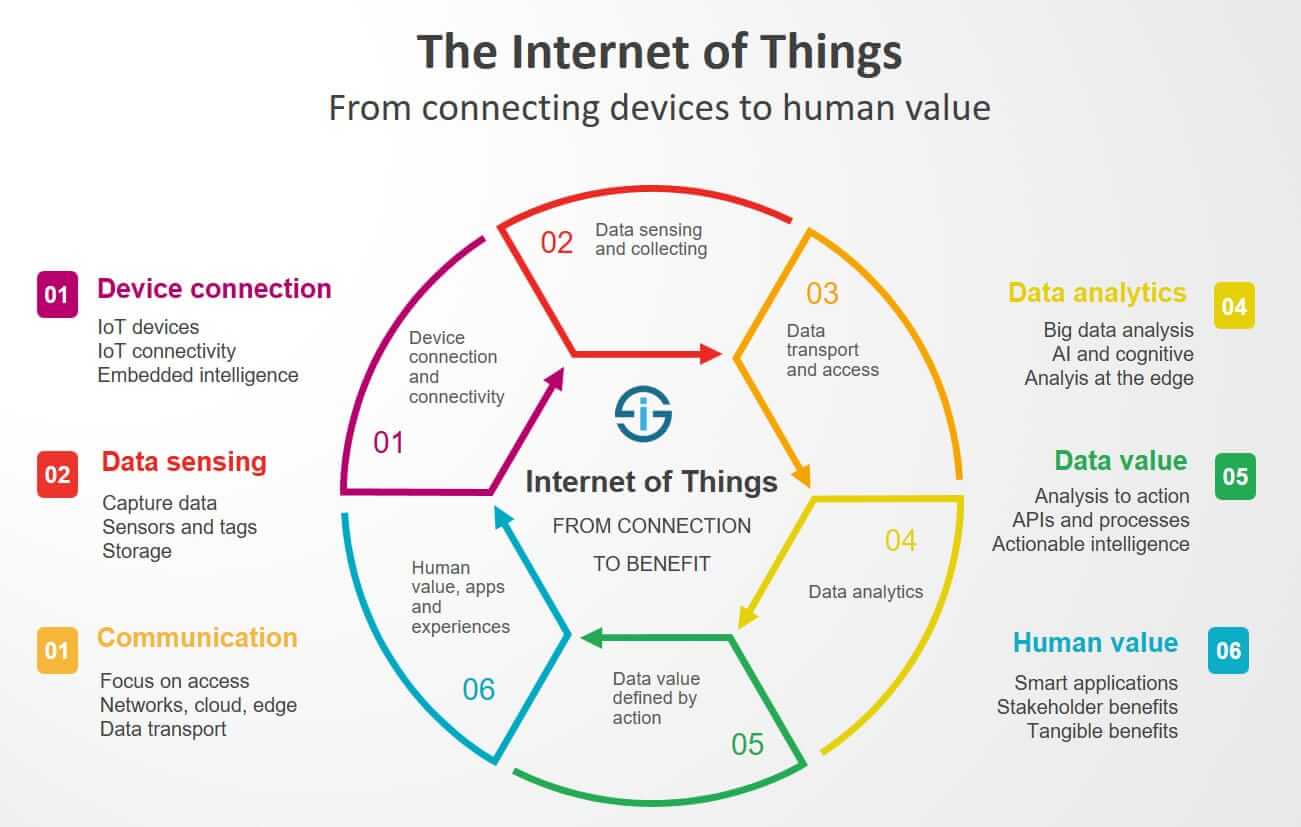

روش کار اکوسیستم IOT

اینترنت اشیا همانطور که توضیح دادیم گروهی از سیستم های هوشمند مبتنی بر وب میباشد که به کمک پردازنده های سخت افزاریی که برایش تعبیه شده و انواع سنسور و سخت افزار های ارتباط دهنده ، به جمع آوری و پردازش دیتا و اطلاعات میکند .

داده های جمع آوری شده به وسیله ی حسگر ها و سنسور ها به Edge Device (دستگاه های لبه معمولاً روترهایی هستند که دسترسی معتبر (معمولاً PPPoA و PPPoE) را به شبکه های سریعتر، کارآمد تر و شبکه های اصلی ارائه می دهند. هر دستگاه لبه ای به عنوان یک ایست بازرسی برای کنترل داده های ورودی به شبکه عمل می کند. هنگامی که داده ها سعی در ورود به شبکه را داشته باشند، پس از گذراندن برخی از مراحل امنیتی توسط دستگاه های لبه مورد بررسی قرار می گیرند و ورودشان مجاز یا ممنوع اعلام می شود) متصل میشوند و بعد از این اتصال برای تحلیل و بررسی به فضای Cloud فرستاده میشوند یا به صورت Localپردازش میشوند .

این دستگاهها قابلیت این را دارند که بدون تعامل با انسان وظایف خود را انجام دهند درصورتیکه این قابلیت را دارند که با انسان در ارتباط و تعامل باشند و تنظیمات و دستورات جدیدی را از انسان دریافت کنند .

جایگاه امنیت در شبکه های IOTمحور

از آنجا که گستردگی و پیچیدگی دستگاههای موجود در شبکه با سرعت سرسام آوری همچنان در حال رشد است ، بسیاری از سازمانها در تلاش برای رسیدگی به سطح گسترده حمله هستند. با فراگیر شدن روزافزون اینترنت اشیاء (IoT) و موارد جدید استفاده ، استفاده از اینترنت اشیا از امنیت و رعایت بهترین شیوه های مطابقت به نفع بهبود کارایی عملیاتی و نتایج تجاری پیشی گرفته است.

با این تغییر ، تیم های فناوری اطلاعات و امنیت اغلب از زمان ، مکان و انواع دستگاه های جدید که به شبکه متصل می شوند بی اطلاع هستند. این عدم دیده شدن آنها را از اجرای ضمانت های کلیدی امنیتی و رعایت اصول ایمنی باز می دارد. بهترین شیوه ها مستلزم این است که به هر دستگاه جدید سوار شده و یک خط مشی برای آن تعیین شود ، اما فناوری اطلاعات اغلب غافلگیر می شود.

"نقاط کور" در امنیت IOT

مجموعه ابزارهای موجود برای مشاهده شبکه روی مجموعه ای از دستگاه ها متمرکز شده است که با استفاده از تکنیک های اولیه کشف و به راحتی شناسایی شده اند. شناسایی یک تلفن هوشمند دارای سیستم عامل اندروید ، از طریق یک لپ تاپ دارای ویندوز ، مورد استفاده متداول با استفاده از این تکنیک ها بوده است.

با این حال ، چالش شناسایی دستگاه های اینترنت اشیا به دلایل مختلفی دشوار شده است ، که برخی از آنها عبارتند از:

• بسیاری از دستگاه های اینترنت اشیا توسط فروشندگان نوظهور تولید می شوند و نمی توان با استفاده از تکنیک های استاندارد کشف و پروفایل ارتباط برقرار کرد ، بنابراین مشخصات دقیق آنها دشوار است.

• همچنین مشاهده دستگاه های اینترنت اشیاء که با سخت افزار و نرم افزار عمومی ساخته شده اند ، مانند raspberry pie که نقش های متفاوتی را ایفا می کند ، معمول است و رمزگشایی آن را نیز مشکل می کند.

• به دلیل شناخت نادرست یا جزئی ، اغلب دستگاهها به عنوان دستگاههای عمومی "Windows" یا "Linux" شناخته می شوند ، که اعمال سیاستهای دقیق را دشوار می کند

یک راهکار امنیتی

با این تغییر ، یک رویکرد برای مشاهده در کل زیرساخت های سیمی و بی سیم مورد نیاز است که نیازی به ورود به دستگاه ها برای دیدن آنها نیست. این به معنی درک رفتار واقعی یک دستگاه است - چه پروتکل هایی مورد استفاده قرار می گیرند ، چه چیزی برنامه ها و آدرس های اینترنتی در دسترس هستند - و در نهایت ، دستگاه در شبکه به چه عملکردی مشغول است. برای بسیاری از دستگاههای IoT مانند دستگاههایی که در بیمارستان یا کارخانه تولیدی یافت می شوند ، این زمینه تنها راه برای اثر انگشت دقیق دستگاه است.

راه حل لنایزر: قابلیت دید از طریق هوش مصنوعی

قرار گرفتن در دید شبکه و کنترل دسترسی از طریق رویکردی جدید - با استفاده از یادگیری ماشین و مجموعه ای منحصر به فرد ازهر دو روش فعال (NMAP ، WMI ، SNMP ، SSH) و روشهای کشف غیرفعال (SPAN ، DHCP ، NetFlow/S-flow/IPFIX)-به منظور شناسایی و معرفی طیف وسیع تری از انواع دستگاه میتوان بهره برد .

این قابلیت ها با استفاده از بازرسی بسته های عمیق (DPI) ، که زمینه و اطلاعات رفتاری بیشتری را برای شناسایی دقیق ارائه می دهد ، افزایش می یابد.

آن دستگاه هایی که به سختی قابل تشخیص هستند با معرفی DPI علاوه بر تکنیک های فعال و غیرفعال ، می تواند از مجموعه وسیع تری از ویژگی های دستگاه برای شناسایی دقیق تر دستگاه استفاده کند وتوانایی استفاده از یک مدل جمع آوری شده و کنترل شده را برای شناسایی دقیق دستگاه های جدید برای کمک به از بین بردن نقاط کور افزایش می دهد.

برای دستگاههایی که قبلاً به عنوان دستگاههای عمومی شناخته می شدند ، مدلهای پیچیده یادگیری ماشین برای تجزیه و تحلیل ویژگیهای دستگاه و گروه بندی دستگاههای مشابه با هم استفاده می شود. به عنوان دستگاه گروه بندی می شوند ، می توان آنها را بر اساس ویژگی های کلیدی به راحتی برچسب گذاری کرد. پس از برچسب گذاری ، دستگاه های جدید متصل به شبکه به طور خودکار به رده خاص خود اضافه می شوند و بر این اساس برچسب گذاری می شوند.

ارزش اعمال سیاست خودکار

ردیابی بدون کنترل مناسب می تواند سازمانها را در معرض خطرات امنیتی و رعایت مقررات قرار دهد. با ایجاد یک حلقه بسته یا closed loop و کنترل دسترسی از انتها به انتها یا end-to-end access control قابلیت مشاهده و اجرای خودکار خط مشی فراهم می شود و نیاز به مداخله دستی را برای هر شبکه سیمی و بی سیم چند فروشنده را تا حد زیادی کاهش می دهد.

با اجرای خط مشی خودکار در تعدادی از موارد مختلف استفاده ، از زمانی که دستگاهها در ابتدا به شبکه ملحق می شوند ، تا جایی که یک رویداد ناخواسته به دلیل نگرانی های امنیتی یا انطباق رخ بدهد ، نیاز به حذف دستگاه را بر می انگیزد. به عنوان مثال ، هنگامی که یک دستگاه جدید برای اولین بار به شبکه متصل می شود ، می توان آن را به طور خودکار به عنوان یک نوع دستگاه ناشناس تقسیم بندی کرد تا اطمینان حاصل شود که بر زیرساخت ها یا سرورهای حیاتی تأثیر نمی گذارد. اگر دستگاهی به خطر افتاده یا به شکلی مشکوک عمل کرده باشد ، می توان آن را به طور کامل قرنطینه کرد تا آزمایش ، تعمیر یا تعویض شود.

با اتخاذ سریع IoT ، دید جامع برای اطمینان از امنیت و مطابقت بهترین عملکردها ضروری است. هنگامی که دستگاه ها در شبکه کشف می شوند ، سیاست های جزیی اطمینان می دهد که هر دستگاه دارای سطح دسترسی مناسب برای کاهش سطوح کلی خطرات مربوط به یک حادثه امنیتی است.

با افزایش تعداد دستگاه های اینترنت اشیا و تکامل آنها ، ایجاد موارد استفاده جدید ، امنیت برای سازمان هایی که به دنبال به دست آوردن کارایی عملیاتی هستند که با پذیرش زیرساخت اینترنت اشیاء به دست می آید ، اهمیت فزاینده ای پیدا می کند.

شرکت لنایزر به عنوان تامین کننده و ارایه دهنده تجهیزات برند و قابل اعتماد در حوزه ی شبکه ضمن پشتیبانی ، درجهت بهبود زیر ساخت شبکه و ترویج تکنولوژی و تجهیزات به روز شبکه میکوشد و با ارائه بهترین مشاوره ،خواستار برآورده ساختن سطح مطلوبی از انتظارات شما میباشد.

دیدگاه خود را بنویسید